Cybersicherheit für Unternehmen und

öffentliche Einrichtungen: Mit uns sind Sie sicher.

In der heutigen digitalen Welt ist die Cybersicherheit für Unternehmen und öffentliche Einrichtungen von entscheidender Bedeutung. Die Bedrohungslandschaft verändert sich ständig und es ist wichtig, einen Partner an Ihrer Seite zu haben, der Ihnen den Schutz bietet, den Sie benötigen.

Mit unserer profunden Expertise und unserem leidenschaftlichen Einsatz für Cybersicherheit bieten wir Ihnen umfassende Lösungen, die speziell auf Ihre Bedürfnisse zugeschnitten sind. Unser Ziel ist es, nicht nur die Sicherheit und Integrität Ihrer digitalen Infrastruktur zu gewährleisten, sondern auch proaktiv Lösungen zu entwickeln, die den neuesten Bedrohungen immer einen Schritt voraus sind.

Wir stellen Ihre Sicherheit auf den Prüfstand

Nahezu jedes Unternehmen ist von einer immer funktionierenden und ausfallsicheren IT abhängig. Die Bedeutung digitaler Infrastruktur für unser wirtschaftliches und gesellschaftliches Leben ist enorm. Zugleich ist digitale Kriminalität eine reale, täglich wachsende Gefahr für Betriebe, Behörden und die öffentliche Infrastruktur.

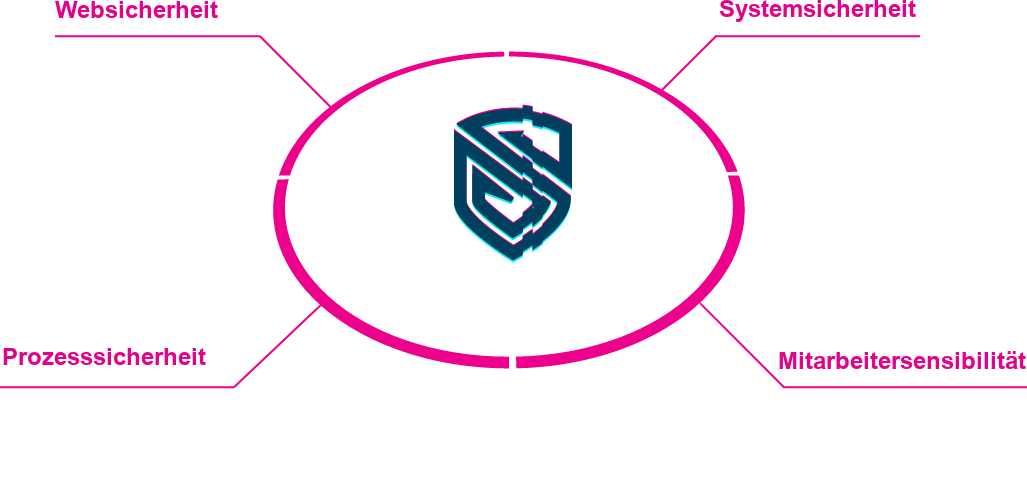

Websicherheit

Aus dem Internet erreichbare IT-Infrastrukturen eröffnen häufig Sicherheitslücken. Angreifer nutzen Schwachstellen aus und verschaffen sich z.B. Zugriff auf Datenbanken. Ein Penetrationstest deckt Sicherheitslücken auf.

Systemsicherheit

Je mehr Anwendungen in eine Daten-Infrastruktur integriert sind, je komplexer wird die jeweilige IT-Landschaft. Dadurch steigt die Zahl der Schwachstellen und Risikofaktoren. Wir finden sie.

Prozesssicherheit

Sicherheitsüberprüfungen und die ständige Mitarbeitersensibilisierung vor Angriffen aus dem Cyberraum senken das Risiko von Geschäftsunterbrechungen, Imageverlust und potentiellen Strafzahlungen.

Mitarbeitersensibilität

Durch die Schulung der MitarbeiterInnen erhalten diese Sicherheit in Themen wie Cyber Security Awareness, Social Engineering, Passwortsicherheit, Phishing, sicherem Arbeiten und weiteren Bereichen.

Maßgeschneiderte Cybersicherheitskonzepte für Ihre individuellen Bedürfnisse

Schwachstellenanalyse

Unsere Schwachstellenanalyse sorgt kontinuierlich dafür, dass kritische Lücken und Systemfehler erkannt werden.

Penetrationstests

Wir checken Ihre Systeme und suchen nach Sicherheitslücken, bevor andere diese ausnutzen können.

IT-Monitoring

Schutz wichtiger IT-Ressourcen vor Ausfällen. Lassen Sie Ihre IT, Software und Netzwerke durch unser Monitoring überwachen.

Red Teaming

Unser Red Team simuliert einen zielgerichteten Angriff auf Ihre IT-Systeme zur Prüfung Ihrer IT-Sicherheitsmaßnahmen.

Mitarbeiterschulung

Mit gezielten Trainings und Workshops sensibilisieren wir Ihre MitarbeiterInnen für mehr Cybersicherheit in Ihrem Unternehmen.

Beratung & Risikoanalyse

Mit unseren Cyber-Sicherheits-Checks prüfen wir Ihr Unternehmen auf Risiken bezüglich der Cyber Gefahren.

Informationsbeschaffung

Unsere spezialisierte Info-Gathering-Dienstleistung identifiziert frühzeitig Schwachstellen in Ihrem Netzwerk, um gezielte Gegenmaßnahmen zu entwickeln und Risiken zu minimieren.

KI-Schulungen

Erfahren Sie, wie KI-Technologien Ihre Produktivität und Arbeitsqualität steigern. Unsere Schulungen zeigen, wie KI sicher und effizient genutzt wird, und bieten klare Anleitungen sowie Kostenübersichten.

Ihre Vorteile auf einen Blick

- Konzentration auf das Kerngeschäft

Jetzt mal ehrlich: Sie haben Besseres zu tun, als sich über Ihre Cyber Security Gedanken zu machen. Das können Sie guten Gewissens uns überlassen.

- DSVGO-konforme IT-Strukturen und -Anwendungen

Oft unterschätzt: die neue Datenschutz-Grundverordnung. Wir sorgen dafür, dass Ihre IT-Anwendungen jederzeit gemäß Artikel 32 DSGVO abgesichert sind.

- Individuelle Sicherheitskonzepte

Lösungen von der Stange funktionieren in unserer Branche nicht. Gemeinsam setzen wir genau die Maßnahmen um, die Ihr Unternehmen wirklich benötigt.

- Jetzt schon für die Zukunft sparen

Viele Unternehmen zahlen für halbherzige Security-Lösungen früher oder später den doppelten und sogar dreifachen Preis. Sie gehören zu denen, die es besser wissen.

- Gewinnen Sie das Vertrauen Ihrer Kunden

Jede gute Partnerschaft ist geprägt von Vertrauen und Sicherheit. Gut, wenn Sie Ihren Kunden sagen können, dass Sie alle Vorkehrungen dafür getroffen haben.

- Fundiertes Know-how aus 30 Jahren Erfahrung

In Sachen Programmierung, Automatisierung und Digitalisierung sprechen wir aus international gewonnener Erfahrung. Daran lassen wir Sie 100 % teilhaben.

Referenzen: Überzeugen Sie sich von unser Expertise

Kommen Sie wie viele

andere Unternehmen auf

die sichere Seite.

Cybersicherheit leicht gemacht: In 4 Schritten zu einem sicheren Unternehmen

SCHRITT 1:

Analyse und Test

Netzwerke, Server, Datenbanken, Clients, SSO, Exchange, Web-Applikationen, Firewalls, IOT Devices und ICS — seit 30 Jahren schärfen wir unsere Sinne mit den neuesten Technologien. So finden wir jede noch so kleine Schwachstelle in Ihrer IT.

SCHRITT 2:

Dokumentation und Sicherheitsstufe

Alles auf einen Blick: Nach Abschluss unserer Analyse erhalten Sie einen detaillierten Bericht sämtlicher ermittelten Schwachstellen Ihrer IT-Systeme, -Strukturen und -Prozesse inklusive Handlungsempfehlungen zur Behebung der potenziellen Risiken.

SCHRITT 3:

Cyber Security Zertifikat

Kontrolle ist gut, Vertrauen ist besser. Aktuelle Sicherheitszertifikate geben nicht nur Ihnen selbst, sondern auch Ihren Kunden die Gewissheit, dass ihre Daten bestmöglich geschützt sind. Wir sorgen dafür, neueste Standards jederzeit einzuhalten.

SCHRITT 4:

Sicherheitsprüfung

Jeden Tag verpflichten wir uns genau einem Ziel: Unternehmen und den Menschen dahinter, größtmögliche IT-Sicherheit zu geben. Deshalb sind regelmäßige Analysen, Tests und Sicherheitsüberprüfungen Teil unseres Services — für einen reibungslosen Geschäftsalltag.

Optimieren Sie Ihre IT-Infrastruktur mit unseren innovativen Produkten

Docusnap

Profitieren Sie von einer automatisierten und zeitgesteuerten Inventarisierung Ihres kompletten IT-Netzwerks.

Tenable SC+

Dank unserer Partnerschaft können wir unseren Kunden nun auch den Einsatz von Tenable SC+ empfehlen und sie bei der Implementierung und Nutzung dieser leistungsstarken Lösung unterstützen.

AWAP - Unsere Awareness Plattform

Um die Durchführung regelmäßiger Sensibilisierungsmaßnahmen zu unterstützen, bieten wir mit unserer AWAP eine eigene Lernplattform mit einer Vielzahl an Lernmodulen an.

Use Cases, News und was uns bewegt

Cyber-Kriminalität verändert sich ständig und vor allem schnell. Den Gefahren zu begegnen, erfordert Sachkenntnis, Wachsamkeit und eine koordinierte Reaktion aller Beteiligten. Überlegene Technik, Wissensvorsprung und die richtigen Verbündeten sind wichtige Schlüssel zum Erfolg. Mit konkreten Fällen aus der Wirtschaftswelt und nützlichen Tipps aus unserem Arbeitsalltag möchten wir Sie dafür sensibilisieren.

Gerne beraten wir Sie